Fortinet’in Gücünü Artıran Stratejik Hamleler

Fortinet’in başarısının bir diğer önemli nedeni, siber güvenlik firmalarını bünyesine katma stratejisidir. Şirket, son yıllarda 3–4 önemli siber güvenlik firması satın alarak hem teknoloji altyapısını güçlendirmiş hem de tehdit algılama kapasitesini artırmıştır.

Bu entegrasyonlar, FortiGuard’ın kapsamını genişletmiş ve daha yenilikçi çözümler sunmasını sağlamıştır.

Türkiye’de USOM Entegrasyonu

Türkiye, siber tehditlerle mücadelede USOM (Ulusal Siber Olaylara Müdahale Merkezi) tarafından sağlanan güncel bir tehdit veri tabanına sahiptir. Fortinet, bu yerel kaynakları da sistemine entegre ederek bölgesel tehditlere karşı koruma sağlar.

- USOM Veri tabanı: Zararlı yazılımlar, şüpheli IP adresleri ve phishing siteleri gibi bilgiler, sürekli güncellenerek yerel tehditlere karşı korunma sağlar.

- FortiGate ile Entegrasyon: USOM verilerini FortiGate cihazınıza entegre ederek bölgesel saldırılara karşı özel bir koruma katmanı oluşturabilirsiniz.

FortiGuard ve Threat Map’in sağladığı veriler şu alanlarda kullanıcılara yardımcı olur:

- Web Filter: Zararlı içerikleri ve şüpheli siteleri engelleme.

- Antivirus: Yeni tespit edilen kötü amaçlı yazılımları otomatik olarak engelleme.

- Application Control: Riskli uygulamalara erişimi sınırlandırma

FortiGate Web Filter Kullanımı: Profil Oluşturma ve Best Practice Ayarları

FortiGate üzerinde bir Web Filter profili oluşturmak ve bunu belirli kategorilerde etkinleştirmek, işletmelerin internet erişimini yönetmede kritik bir adımdır. Bugün, muhasebe departmanı için bir Web Filter profili oluşturarak sosyal medyayı engelleme işlemini adım adım gerçekleştireceğiz. Ayrıca, diğer ayarların anlamlarını ve etkilerini de detaylandıracağız.

1- Web Filter Profili Oluşturma

FortiGate Yönetim Paneline Giriş Yapın:

- Tarayıcınızı açarak FortiGate yönetim paneline giriş yapın.

- Security Profiles > Web Filter sekmesine tıklayın.

Yeni Profil Oluşturun:

- “Create New” seçeneğine tıklayın.

- Profil adını “Muhasebe-WebFilter” olarak belirleyebilirsiniz.

Actions:

- Allow (İzin Ver): Bu, belirli bir web sitesine erişime izin verir. Eğer bir kullanıcı bu URL’ye erişmeye çalışırsa, engellenmez ve bağlantı kurulur. Loglama yapmaz.

- Block (Engelle): Bu, belirli bir web sitesine erişimi tamamen engeller. Erişmeye çalışan kullanıcıya bir engellenme mesajı gösterilir. Loglama yapar; engellenen web sitesi ile ilgili detaylar loglanır.

- Monitor (İzle): Bu, belirli bir web sitesine erişimi engellemez ancak erişimi izler. Yani, kullanıcılar siteye erişebilir ama bu işlem loglanır. Loglama yapar; sadece izleme amaçlıdır, erişim engellenmez.

- Warning (Uyarı): Kullanıcıya bir uyarı mesajı gösterilir, ancak siteye erişim engellenmez. Bu, kullanıcının riskli bir siteye erişmeye çalıştığını gösteren bir uyarıdır. Loglama yapar; uyarı gösterildiği için log kaydı oluşturulur.

- Authenticate: Kullanıcının belirli bir web sitesine erişmeden önce kimlik doğrulama yapmasını zorunlu kılar. Kullanıcıya bir giriş ekranı (login page) gösterilir ve yalnızca doğru kimlik bilgileriyle giriş yaparsa siteye erişebilir. Loglama yapar; kimlik doğrulama işlemi ve erişim girişimleri loglanır.

Loglama kısımlarına dikkat etmeyi unutmayın, bunların hepsini Log&Traffic kısmından inceleyebilirisiniz.

Potentially Liable (Potansiyel Olarak Sorunlu İçerik)

Aksiyon: Block

Bu kategori, yasal veya güvenlik açısından risk taşıyan içerikleri kapsar ve engellenmiştir.

Adult/Mature (Yetişkin İçeriği)

Aksiyon: Block

Yetişkin içerik barındıran sitelere erişim engellenmiştir.

Bandwidth Consuming (Bant Genişliği Tüketen İçerik)

Aksiyon: Download kısmı kapalı

Peer-to-Peer File Sharing kısmı kapalı bu torrent indirmelere örnektir. Güvenli değildir

ISP internet hız kısıtlamaları nedeniyle indirme özellikleri kapatılmıştır.

Security Risk (Güvenlik Riski Taşıyan Siteler)

Aksiyon: Block

Güvenlik riski taşıyan sitelere erişim engellenmiştir.

General Interest (Genel İlgi)

- Games (Oyunlar): Block

- Social Networking (Sosyal Ağlar): Block

- Diğer Kategoriler: Monitor

Oyunlar ve sosyal ağlar engellenmiş, diğer siteler izleniyor.

General Interest — Business (Genel İlgi — İş)

Aksiyon: Monitor

İşle ilgili siteler izlenmektedir.

Unrated (Derecelendirilemeyen Siteler)

Aksiyon: Block

FortiGuard tarafından derecelendirilemeyen sitelere erişim engellenmiştir.

Unrated Kategorisinde Web Sitenizi Eklemeniz İçin

Eğer tanımadığınız bir web sitesi varsa ve bu site Unrated kategorisinde yer alıyorsa (örneğin, firmamızın kendi web sitesi), FortiGuard’a bildirimde bulunarak bu sitenin doğru bir şekilde kategorize edilmesini sağlayabilirsiniz. FortiGuard, yapay zeka destekli bir sistem kullanarak web sitelerini analiz eder ve kullanıcıların site hakkında geri bildirimde bulunmasını sağlar. Bu sayede, siteniz doğru kategoride yer alır ve güvenlik önlemleri açısından uygun bir şekilde değerlendirilir. Ayrıca, FortiGuard üzerinden site geçmişine bakabilir ve “önceden neydi ve şimdi ne oldu” kısmını görüntüleyebilirsiniz. Bu özellik, sitenin önceki durumlarını görmenize ve yapılan değişiklikleri takip etmenize olanak tanır.

Web Filter Kurallarının Uygulanması ve SSL Inspection

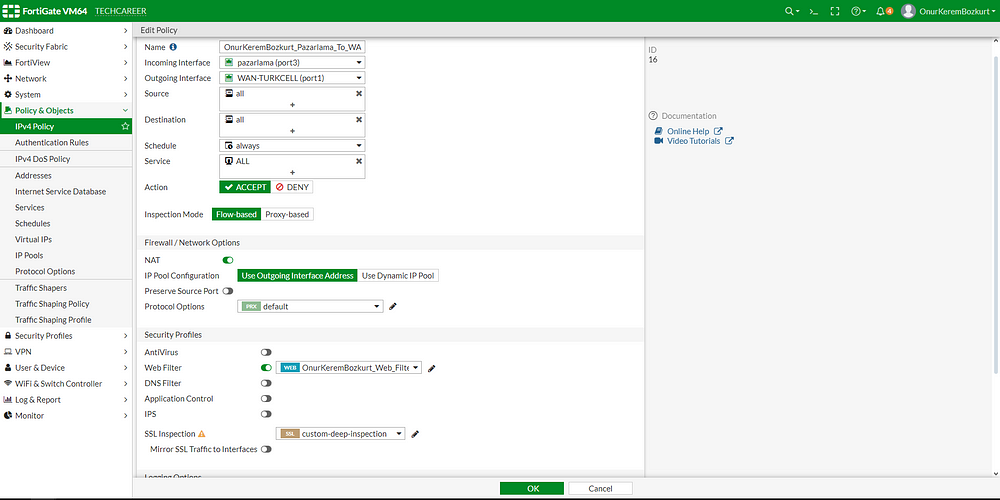

Muhasebe departmanı için oluşturduğumuz Web Filter profili, artık kurallar eklenerek uygulanmaya hazır. Ancak, biliyoruz ki kurallar olmadan herhangi bir güvenlik önlemi alınmış olmaz. Şimdi, bu web filter kurallarını “pazarlama”departmanının WAN’a çıkarken kullanacağı kuralda uygulayacağız.

Aşağıdaki örnekte kuralı hazırladım.

Web filter kurallarını en iyi şekilde uygulamak ve kullanıcıların kısıtlamalardan kaçmasını engellemek için SSL Inspection kullanmak çok önemlidir. SSL Inspection sayesinde, Web Filter ile belirlediğimiz kurallar, kullanıcının bunları atlamadan daha güvenli bir şekilde uygulanabilir. SSL Inspection, FortiGate’in “reverse proxy” özelliği sayesinde çalışır. Bu özellik, gelen bir isteği alır ve kullanıcı cihazının CA (Certificate Authority) sertifikasını, yani root sertifikasını analiz eder. FortiGate, gelen trafiği şifreleme algoritmalarıyla (MD5, Diffie-Hellman gibi) değiştirebilir ve kendi sertifikasını ekleyerek paketi analiz edebilir. Örneğin, bir kullanıcı Hepsiburada’ya bağlanıyorsa, FortiGate, Hepsiburada’nın sertifikasını değiştirecek ve kendi sertifikasını ekleyecektir. Böylece, trafiği derinlemesine inceleyerek güvenlik risklerini tespit edebiliriz.

Bu şekilde, SSL trafiğini analiz ederek web filter kurallarımızı kesintisiz bir şekilde uygulayabiliriz. SSL Inspection, diğer firewall cihazlarının sağladığı temel güvenlik önlemlerinin ötesinde, derinlemesine bir inceleme yapma imkânı sunar. FortiGate’in bu özelliği sayesinde, havalimanlarındaki güvenlik kontrolü simülesinde, trafiği “X-ray” gibi detaylı bir şekilde inceleyebiliriz.

SSL Inspection sayesinde, Web Filter’daki kuralları aşmak mümkün olmaz. Kullanıcıların herhangi bir şekilde web filter’ı atlatması engellenir. Ayrıca, FortiGate’in log ve raporlama özellikleri sayesinde, trafiğin güvenliği, risk durumu ve daha fazlası izlenebilir. Bu raporlama işlemi, özellikle şirket içindeki potansiyel tehditlerin önceden tespit edilmesini sağlar.

Sertifikaların Yüklenmesi

SSL Inspection özelliğini doğru şekilde kullanabilmek için FortiGate’in sertifikasını kullanıcı cihazlarına yüklememiz gerekir. Windows cihazlarında bunu yapmak için, çalıştır kısmına “certmgr.msc” yazıp, sertifikalar yönetim arayüzüne gidebiliriz. FortiGate’in sertifikasını burada import etmemiz gerekir. Bu, kullanıcıların SSL Inspection sırasında FortiGate’in sertifikasına güvenmesini sağlayacaktır.

FortiGate’in sertifikasını yüklediğimizde, cihazlar SSL trafiğini güvenli bir şekilde inceleyebilir. Diğer firewall cihazları, genellikle trafik üzerinde temel güvenlik önlemleri uygular, ancak FortiGate’in derinlemesine analizi sayesinde daha detaylı ve kapsamlı bir inceleme yapılabilir.

Merkezi Yönetim ile Kolay Sertifika Dağıtımı

Özellikle büyük bir organizasyonda, her bir bilgisayara tek tek sertifika yüklemek pratik olmayacaktır. Bu durumda merkezi yönetim oldukça önemlidir. Active Directory (AD) kullanarak, FortiGate’in sertifikasını tüm domain içindeki cihazlara tek bir tıklama ile yükleyebiliriz. Bu sayede, sertifikaları manuel olarak yüklemeye gerek kalmadan, tüm kullanıcılara aynı güvenliği sağlar ve SSL Inspection işlemi sorunsuz bir şekilde gerçekleştirilir.

Web Filter ve SSL Inspection Uygulaması

Web Filter’ı uygularken, SSL Inspection özelliğini de aktif ettiğimizde, URL’leri daha esnek bir şekilde yönetebiliriz. Örneğin, hepsiburada.com altındaki bir subdomain’e (img.hepsiburada.com) izin vermek için wildcard kullanabiliriz. Böylece, tüm hepsiburada.com altındaki bağlantılara izin verirken, sadece belirtilen kategorileri kısıtlayabiliriz. Eğer shopping kategorisi kapalıysa, bu kategoriye ait bağlantılar engellenir.

Bu sayede, SSL/SSH Inspection kullanarak Web Filter uygulamasını başarıyla gerçekleştirmiş olduk. Artık trafiğimizi gerçek anlamda koruma altına alabiliriz